需求与挑战

国家政策:2018年6月27日,公安部会同中央网信办、国家保密局、国家密码管理局起草发布《网络安全等级保护条例(征求意见稿)》(简称“《等保条例》”)。作为《网络安全法》的重要配套法规,“等保条例”为等保建设建设提出了更加具体、操作性也更强的要求,为开展等级保护工作提供了重要的法律支撑。

等保2.0解读:

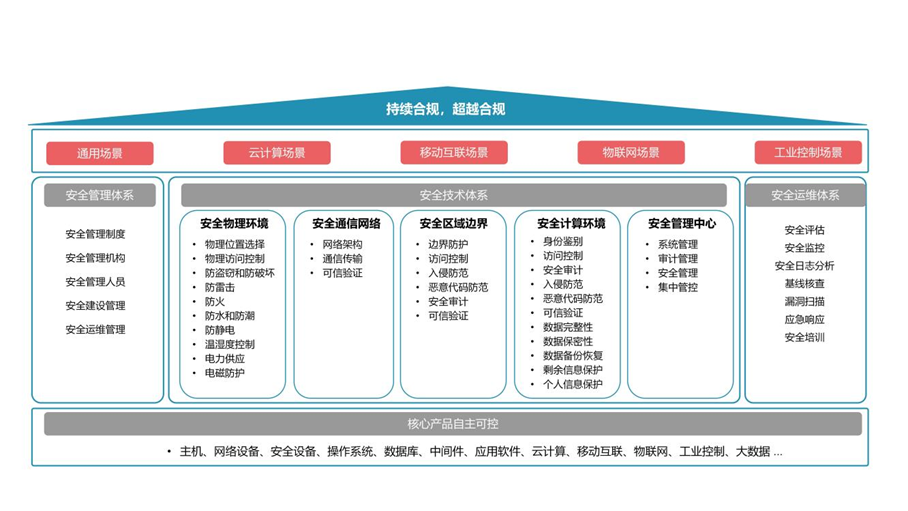

网络安全等级保护基本要求之整体框架——

技术框架——

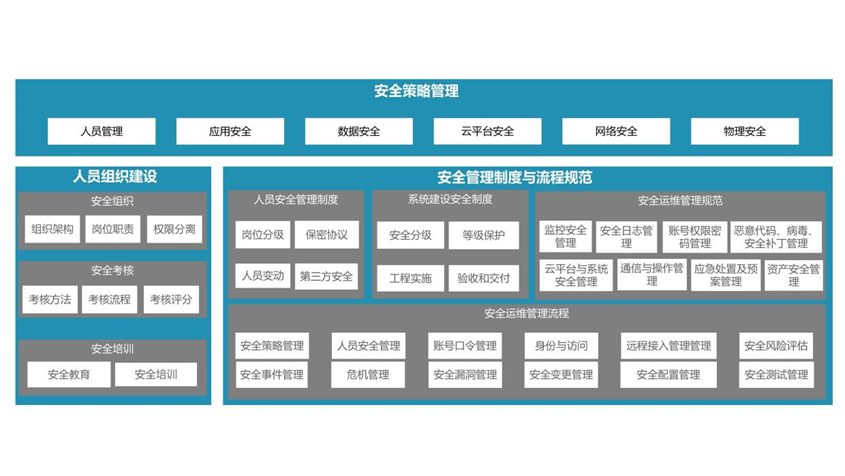

管理框架——

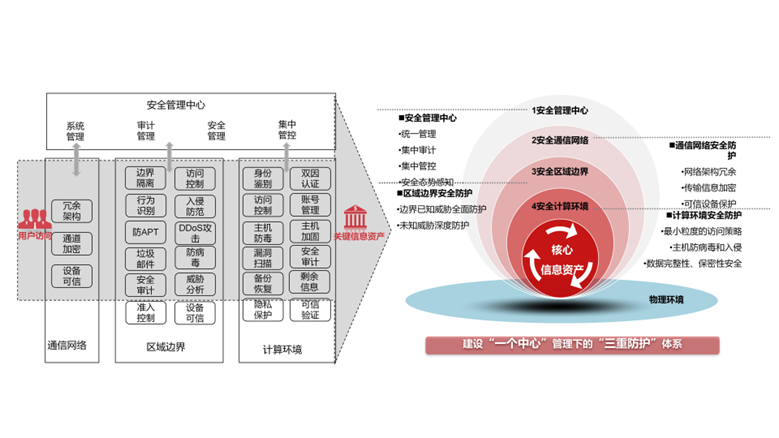

等保2.0三级通用要求解读:

等保2.0解决方案

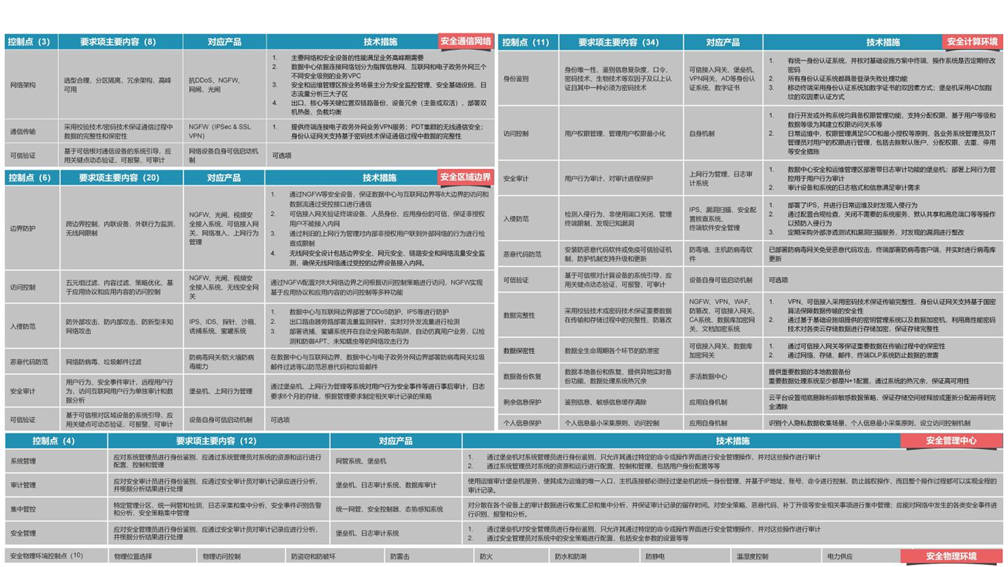

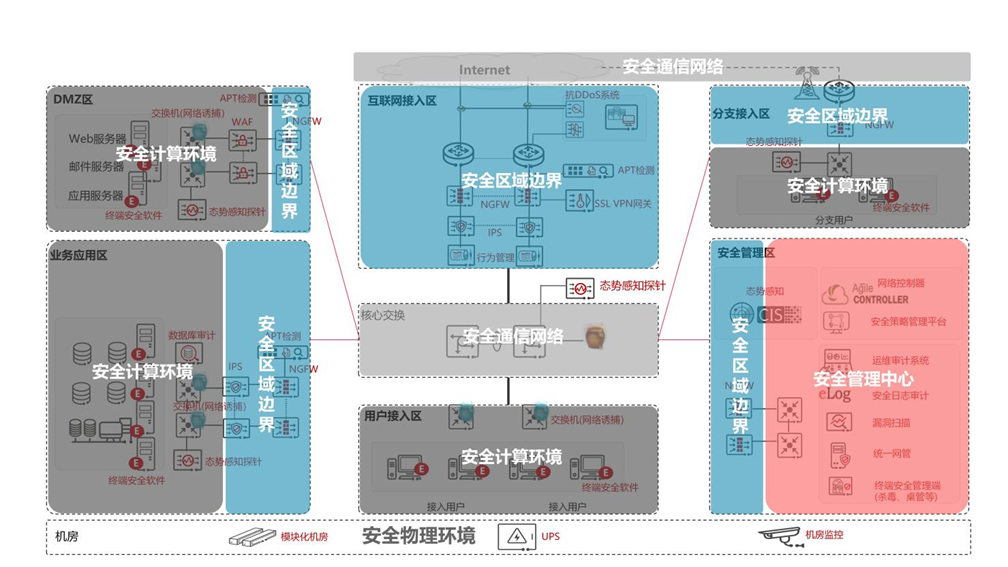

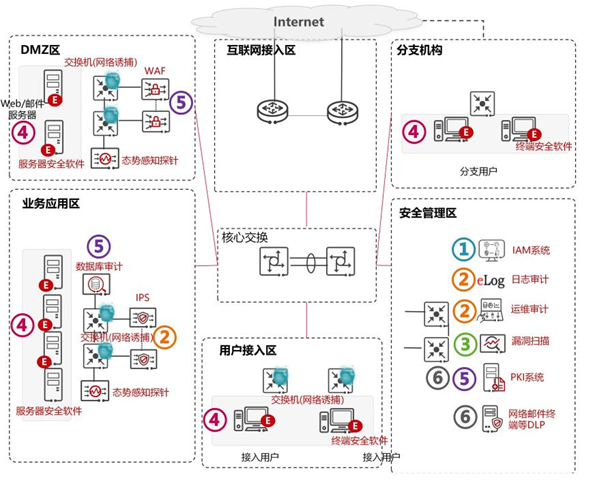

安全通用要求:技术方案总体框架

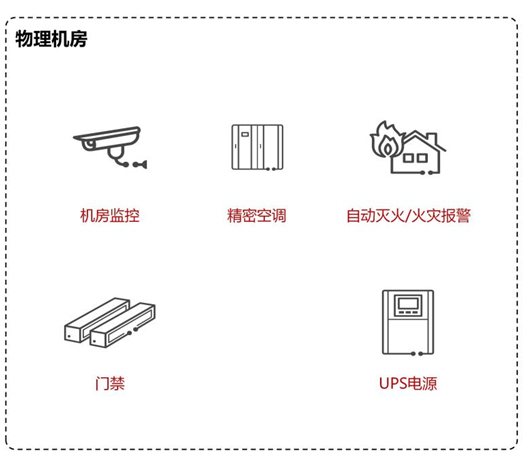

(1)安全物理环境

- 物理访问控制

机房出入口应配置电子门禁系统,控制、鉴别和记录进入的人员

- 防盗窃和防破坏

应设置机房防盗报警系统或设置有专人值守的视频监控系统

- 防火

机房应设置火灾自动消防系统,能够自动检测火情,自动报警,并自动灭火,

- 温湿度控制

应设置温湿度自动调节设施,使机房温湿度的变化在设备运行所允许的范围之内,

- 电力供应

应提供短期的备用电力供应,至少满足设备在断电情况下的正常运行要求。

应设置冗余或并行的电力电缆线路为计算机系统供电

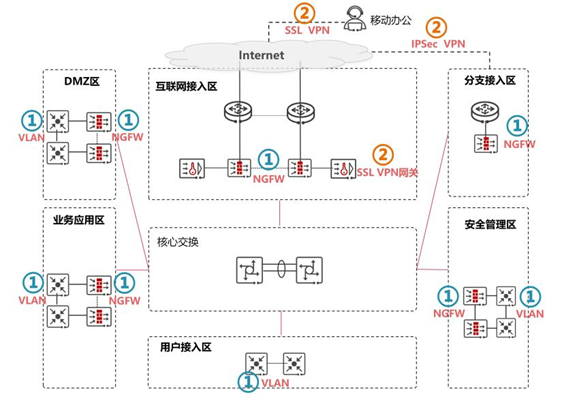

(2)安全通信网络

- 选型合理

保证各个部分的路由器、交换机、防火墙等设备业务处理能力和各个部分网络带宽满足业务高峰期需要;

- 分区分域(①所用设备)

划分不同的网络区域,并按照方便管理和控制的原则为各网络区域分配地址;重要网络区域与其他网络区域之间应采取可靠的技术隔离手段;

- 加密通信(②所用设备)

采用校验技术或密码技术保证通信过程中数据的完整性及保密性

- 冗余架构

提供通信线路、关键网络设备的硬件冗余。

- 可信验证:

基于可信根对通信设备的系统引导,应用关键点动态验证,可报警、可审计。

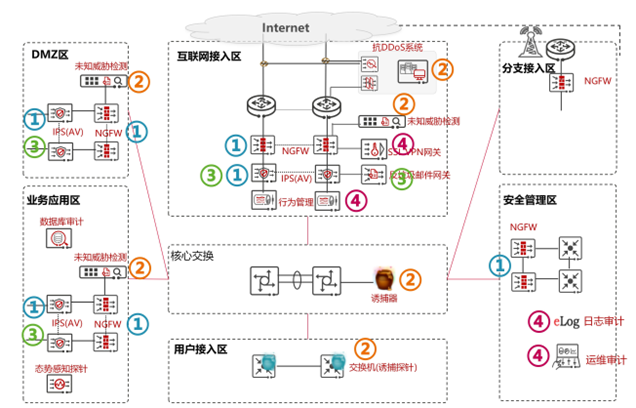

(3)安全区域边界

- 访问控制(①所用设备)

跨边界、非授权设备接入、非授权用户外联、无线设备接入、联接行为检查、应用协议和内容检查,优化访问控制规则。

- 入侵防范:(②所用设备)

内/外部发起的攻击,对网络行为进行分析,未知的新型网络攻击;

- 恶意代码和垃圾邮件(③所用设备)

在关键网络节点处对 恶意代码/垃圾邮件,进行检测和清除,并维护其升级和更新;

- 安全审计(④所用设备)

覆盖到用户,审计用户行为,重要安全事件,记录需备份,重要内网用户、远程访问用户、访问互联网用户行为审计和数据分析;

- 可信验证:

基于可信根对边界设备的系统引导,应用关键点动态验证,可报警、可审计

(4)安全计算环境

- 身份鉴别(①所用设备)

应对登录的用户进行身份唯一性鉴别;远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听;采用口令、密码技术、生物技术等组合的鉴别技术对用户进行身份鉴别

- 访问控制

用户权限管理、管理用户权限最小化(应用自身实现)

- 安全审计(②所用设备)

应对审计进程进行保护,防止未经授权的访问

- 入侵防范(③所用设备)

检测入侵行为、非使用端口关闭、管理终端限制、发现已知漏洞(渗透测试)

- 恶意代码防范(④所用设备)

应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断。

- 可信验证

可基于可信根对计算设备的系统引导,应用关键点动态验证,可报警、可审计

- 数据完整性(⑤所用设备)

采用校验技术或密码技术保证重要数据在传输和存储过程中的完整性、防篡改

- 数据保密性(⑥所用设备)

采用校验技术或密码技术保证重要数据在传输和存储过程中的保密性

- 数据备份恢复

数据本地备份和恢复、提供异地实时备份功能、数据处理系统热冗余(灾备或多活数据中心)

- 剩余信息保护

鉴别信息、敏感信息缓存清除(应用自身实现)

- 个人信息保护

个人信息最小采集存储原则、访问控制(应用自身实现)

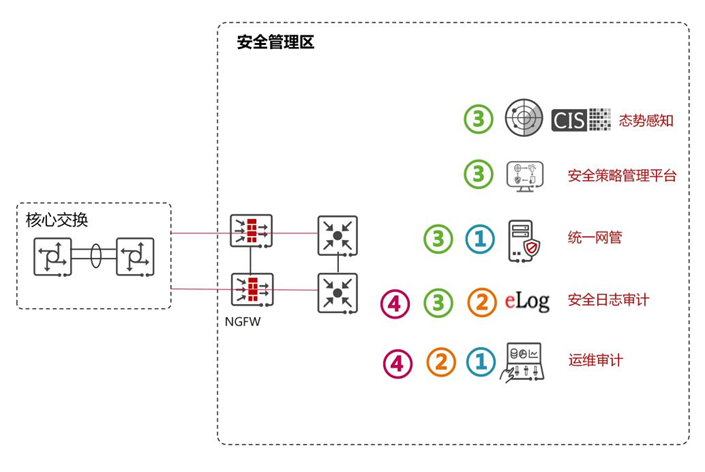

(5)安全管理中心

- 系统管理(①所用设备)

应对系统管理员进行身份鉴别、应通过系统管理员对系统的资源和运行进行配置、控制和管理

- 审计管理(②所用设备)

应对安全审计员进行身份鉴别、应通过安全审计员对审计记录应进行分析,并根据分析结果进行处理

- 集中管控(③所用设备)

特定管理分区、统一网管和检测、日志采集和集中分析、安全事件识别告警和分析(态势感知)、安全策略集中管理

- 安全管理(④所用设备)

应对安全管理员进行身份鉴别、应通过安全审计员对审计记录应进行分析,并根据分析结果进行处理

通用产品清单

注意:

- 防火墙可以通过license控制IPS功能,因此可单独配置硬件IPS设备或开通防火墙IPS功能满足该要求

- 防火墙或者IPS设备上可以通过license控制AV功能,任一设备开启均可满足要求

方案价值:

- 满足合法合规要求,落实网络安全保护义务,合理规避风险。

- 明确组织整体目标,改变以往单点防御方式,让安全建设更加体系化。

- 提高人员安全意识,树立等级化防护思想,合理分配网络安全投资

- 以等保为契机,加强网络安全建设,源于等保,不止于等保,满足自身业务安全需求